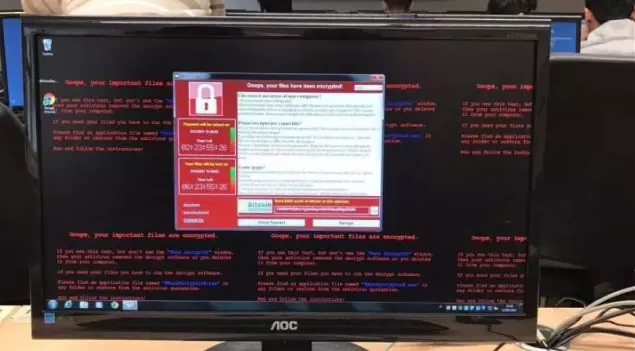

电脑被攻击界面

国家网络与信息安全信息通报中心14日紧急通报:监测发现,在全球范围内爆发的WannaCry 勒索病毒出现了变种:WannaCry 2.0, 与之前版本的不同是,这个变种取消了Kill Switch,不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度可能会更快。请广大网民尽快升级安装Windows操作系统相关补丁,已感 染病毒机器请立即断网,避免进一步传播感染。

为避免周一上班后刚开机就被病毒感染,导致硬盘所有文件被恶意加密,成都市委网信办建议公众在周一开机前先断网,并按序开展以下病毒防护操作:

➜1.断网。拔下网线!

➜2.咨询本单位网络安全管理员,索取Windows补丁安装光盘。

➜3.开机。

➜4.使用光盘安装windows补丁。

➜5.用其他介质(光盘、U盘等)备份电脑里的重要文件。

➜6.确认445端口关闭。本机cmd窗口执行命令"netstat-ano | findstr "445"",回车后无任何返回。

➜7.确认光盘补丁已经安装完毕后,再联网检查更新打补丁。近日因微软补丁更新服务器访问流量过大,连接速度较慢,请耐心重试。

划重点了!详细攻略来了!重要提醒!应该如何设置电脑,防范勒索病毒,大家follow me!

临时解决方案:

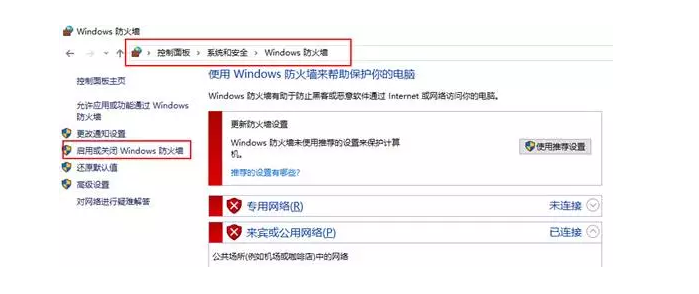

· 开启系统防火墙

· 利用系统防火墙高级设置阻止向445端口进行连接(该操作会影响使用445端口的服务)

· 打开系统自动更新,并检测更新进行安装

· 360公司发布的“比特币勒索病毒”免疫工具下载地址:http://dl.360safe.com/nsa/nsatool.exe

Win7、Win8、Win10的处理流程

1、打开控制面板-系统与安全-Windows防火墙,点击左侧启动或关闭Windows防火墙

2、选择启动防火墙,并点击确定

3、点击高级设置

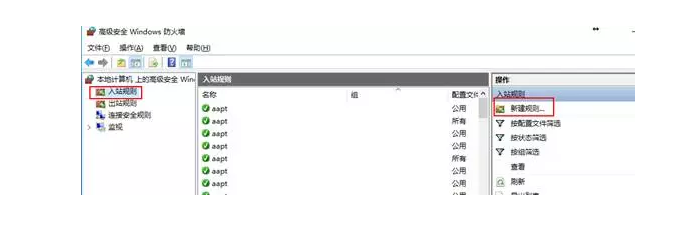

4、点击入站规则,新建规则

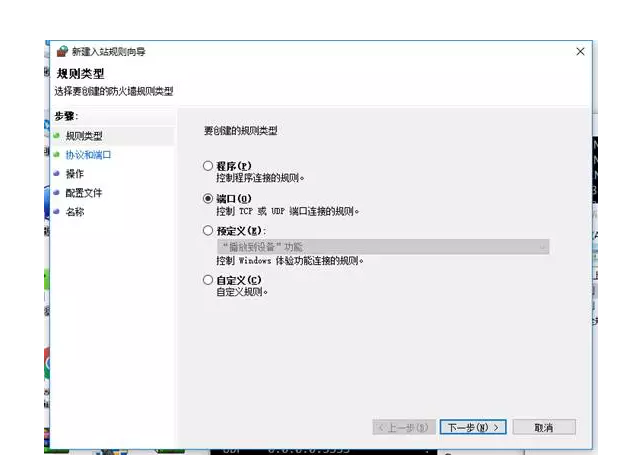

5、选择端口,下一步

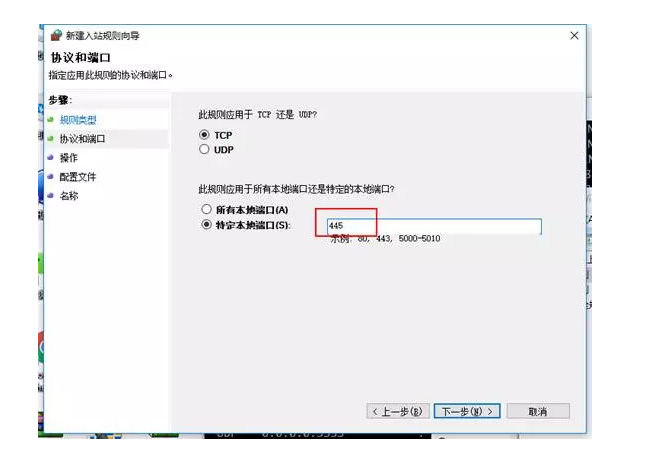

6、特定本地端口,输入445,下一步

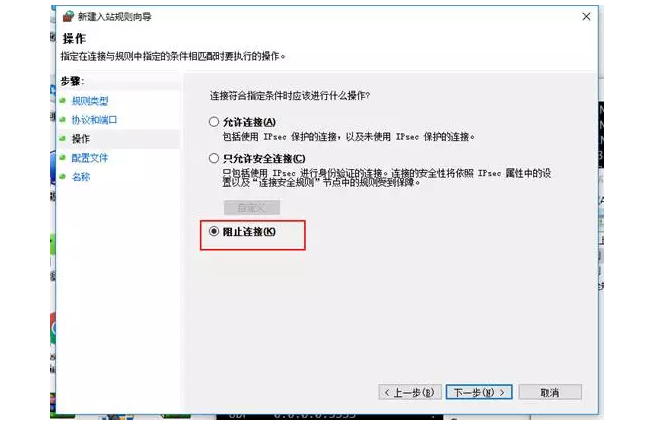

7、选择阻止连接,下一步

8、配置文件,全选,下一步

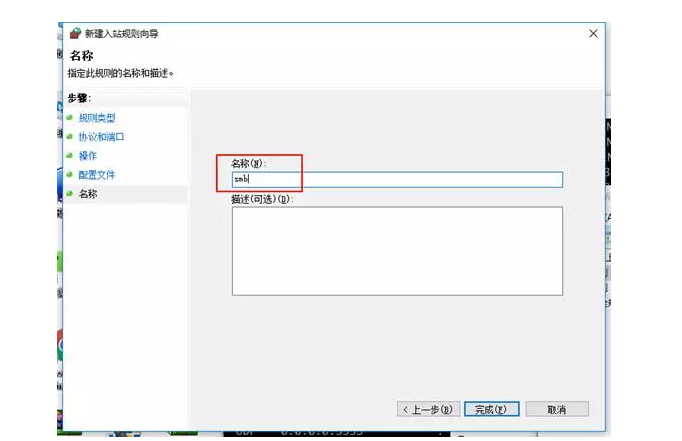

9、名称,可以任意输入,完成即可。

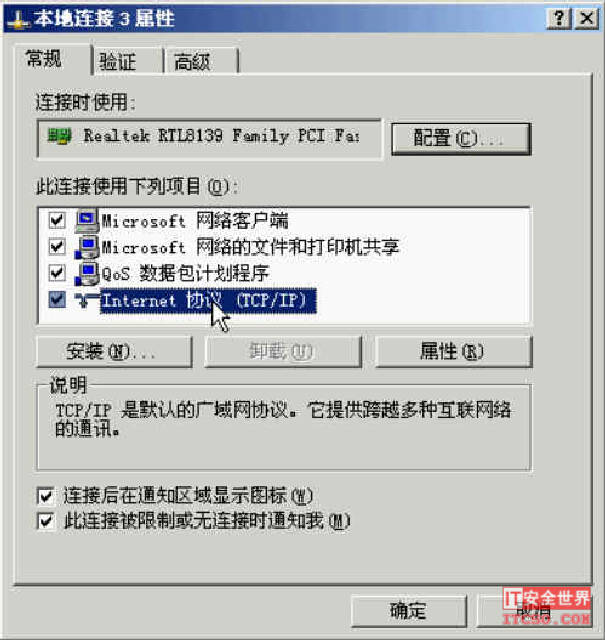

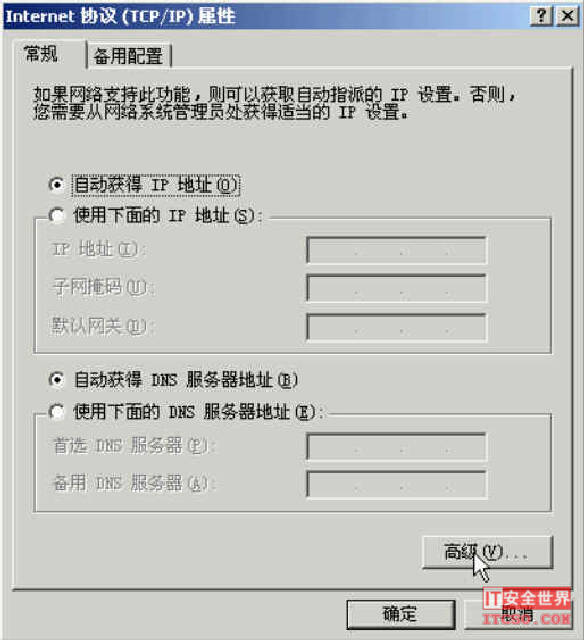

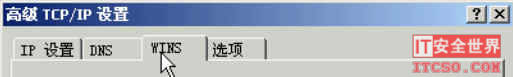

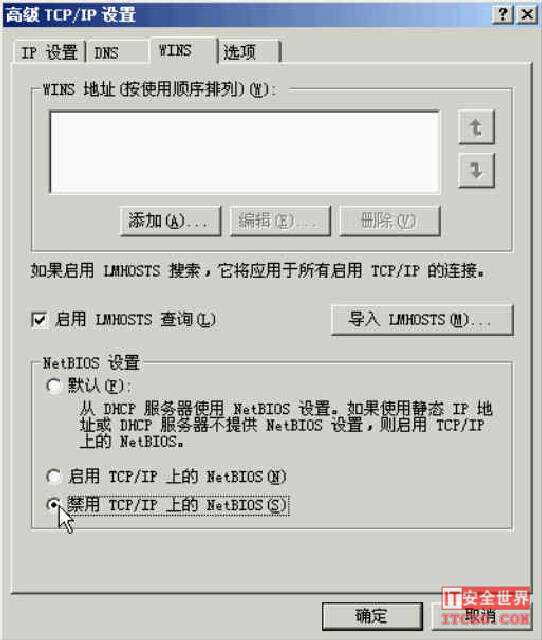

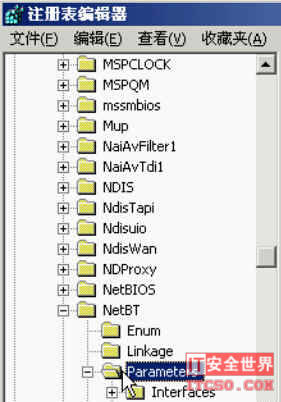

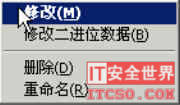

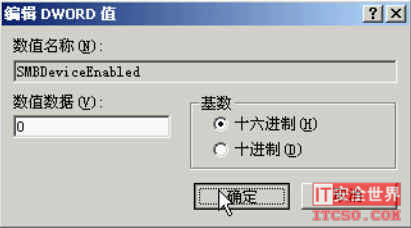

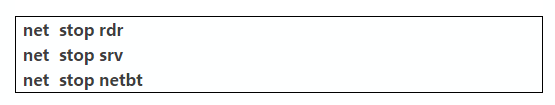

XP系统的处理流程

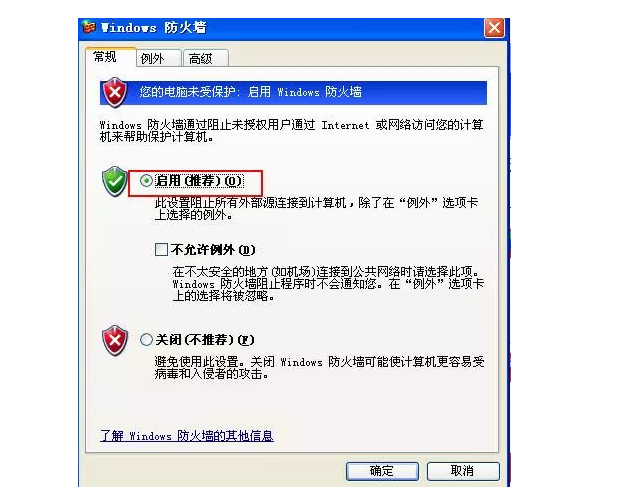

1、依次打开控制面板,安全中心,Windows防火墙,选择启用

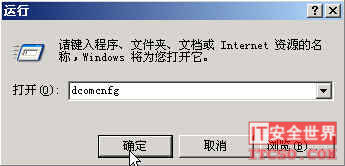

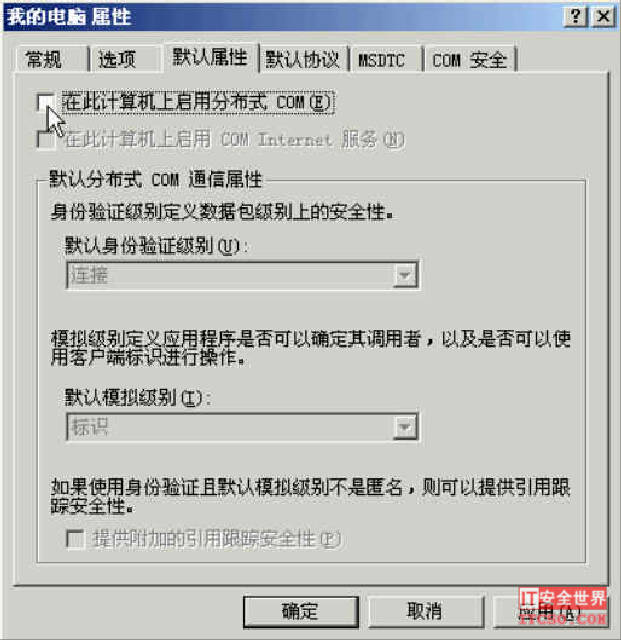

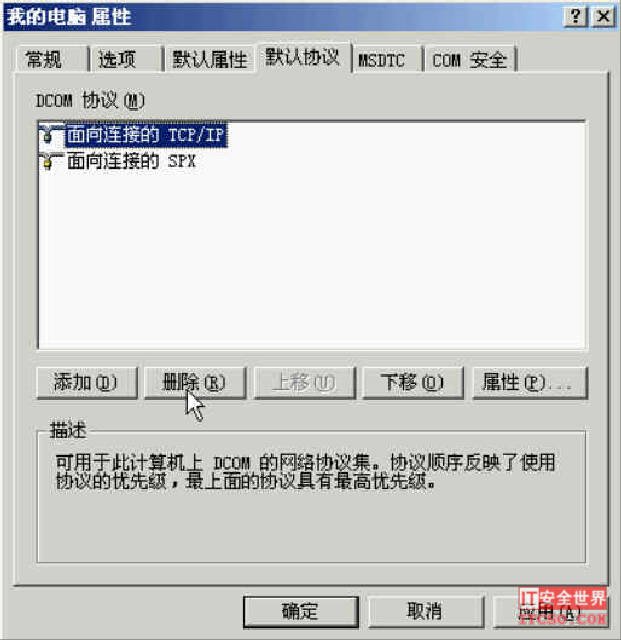

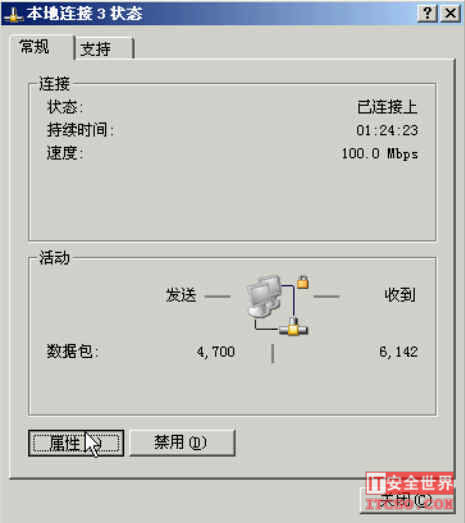

2、点击开始,运行,输入cmd,确定执行下面三条命令

3、建议停止使用Windows XP、Windows 2003等微软已不再提供安全更新的操作系统,请尽快升级到高版本系统。

另外:

高校、生活服务机构网络易受攻击 个人用户相对安全

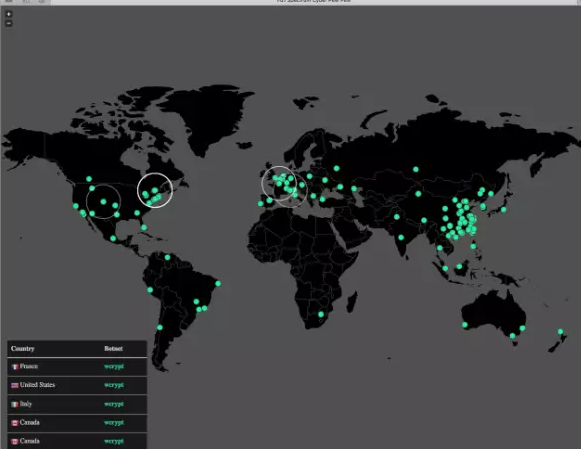

根 据360威胁情报中心发布的最新WannaCrypt(永恒之蓝)勒索蠕虫态势显示,国内已经有29372家机构组织的数十万台机器感染 WannaCrypt(永恒之蓝),被感染的组织和机构已经覆盖了几乎所有地区,影响范围遍布高校、火车站、自助终端、邮政、加油站、医院、政府办事终端 等多个领域,被感染的电脑数字还在不断增长中。

布 来看,教育科研机构成为最大的重灾区。共有4316个教育机构IP被发现感染永恒之蓝勒索蠕虫,占比为14.7%;其次是生活服务类机构,3302个,占 比11.2%;商业中心(办公楼、写字楼、购物中心等)3014个,占比10.3%,交通运输2686个,占比9.1%。另有1053个政府、事业单位及 社会团体,706个医疗卫生机构、422个企业,以及85个宗教设施的IP都被发现感染了永恒之蓝勒索蠕虫。

金 山安全专家李铁军告诉记者,相对于互联网企业,教育机构对网络系统的综合管理水平普遍较低,缺乏专职安全管理人员,加之盗版软件普遍,教育机构成为此次病 毒攻击的“重灾区”。“只要网络中一台有安全漏洞的电脑中毒,整个局域网有漏洞的电脑都会被入侵。那些与外界互动频繁的企业,如果电脑不及时打补丁,被勒 索病毒入侵只是时间问题。”

不过他认为,普通家庭用户并不用过分担心,因为家庭用户的网络并没有服务器,并且家庭用户使用的路由器会隔绝外界的访问,“只要及时更新系统补丁,电脑基本上没有被入侵的可能。”

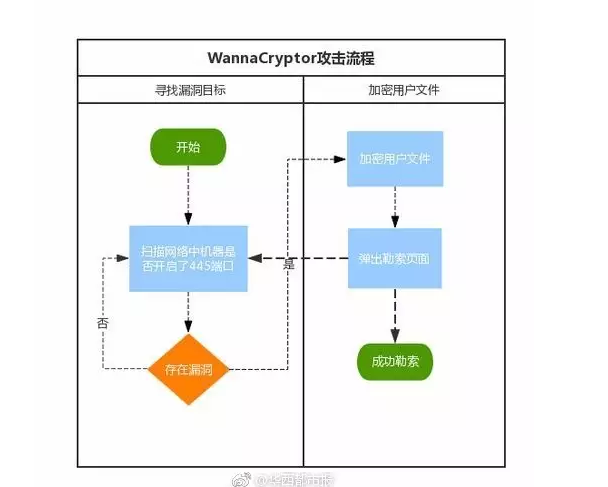

病毒的攻击高峰期至少还有一周

目 前,“永恒之蓝”传播的勒索病毒以ONION和WNCRY两个家族为主,受害机器的磁盘文件会被篡改为相应的后缀,图片、文档、视频、压缩包等各类资料都 无法正常打开,只有支付赎金才能解密恢复。这两类勒索病毒,勒索金额分别是5个比特币和300美元,折合人民币分别为5万多元和2000多元。

目前受到病毒攻击的国家

郑 文彬坦言,目前对于这种病毒还没有什么出现完美的解决办法。“如果资料实在特别重要,按照勒索病毒的要求交钱也是挽回文件的方式之一。”虽然目前已经不少 电脑中毒,但郑文彬预计病毒在国内的爆发仍将继续,未来一周仍然是企业办公电脑的“危险期”。“周一又会有很多办公电脑重新开工,估计又会出现一轮爆发的 情况,但是未来随着大家都开始给电脑打补丁、用工具杀毒,这种病毒的影响会逐步减弱。”